Raport CERT Orange Polska. Nie daj się zaskoczyć!

Już sama nasza obecność w sieci prowokuje przestępców. Skąd takie przypuszczenie? Tylko w ubiegłym roku CyberTarcza powstrzymała w sieci Orange ponad 335 milionów incydentów phishingowych powiązanych m.in. z wyłudzaniem danych logowania do kont bankowych lub profili społecznościowych. Uchroniła w ten sposób 4,5 miliona osób. Tak podsumowuje ostatni rok raport Orange CERT.

Choć zagrożenia internetowe dotyczą dziś każdego z nas, także firm, i instytucji, to świadomość zagrożeń i dbałość o cyberbezpieczeństwo nie zawsze dotrzymują kroku powszechnej i przyspieszającej cyfryzacji.

Aby zachęcić firmy do inwestycji w cyberbezpieczeństwo powinny być zapewnione odpowiednie instrumenty w postaci np. ulg podatkowych, implementacja zaleceń UZP przez zamawiających w przetargach na sprzęt oraz gruntowna edukacja konsumentów, sektora MŚP i administracji publicznej w tym obszarze.

Bo, nie możemy liczyć, że w 2022 r. przestępcy nam odpuszczą. Należy się spodziewać kontynuacji ataków na giełdy kryptowalut oraz kradzieży portfeli z kryptowalutami. Utrzyma się poziom ataków na użytkowników platform sprzedażowych, czyli powszechnych w ubiegłym roku oszustw „na kupującego”. Przewidywane są kolejne ataki DDoS o dużym wolumenie, na przykład na sektor bankowy. Coraz częściej będą się pojawiać kampanie dezinformacyjne. Możliwe są też ataki na tożsamość. Polegają one na przechwytywaniu elektronicznego „ja”, czyli np. dostępów pracowników do systemów informatycznych, infrastruktury, aby dostać się do środka firmy.

Musimy wciąż pamiętać, że najsłabszym – i jednocześnie najważniejszym – punktem w systemie bezpieczeństwa jesteśmy my, każdy internauta z osobna.

Przestępcy na czarnym rynku bez trudu mogą kupić dane za „grosze”. Potem muszą tylko przekonać nas, byśmy uruchomili zawirusowany plik, kliknęli w link, wpisali login, hasło czy numer karty płatniczej. Dlatego tak ważna jest edukacja i ostrożność podczas serfowania po internecie. W innym razie łatwo zderzymy się z wysoką falą.

– W walce z cyberzagrożeniami kluczowa jest świadomość internautów, czujność i krytyczne myślenie. Dziś, w czasach nasilonego szumu informacyjnego i dezinformacji nawet bardziej niż kiedykolwiek. Cyberprzestępcy przeprowadzają coraz bardziej złożone kampanie, wykorzystując konkretny typ zagrożeń – jak w przypadku oszustwa „na kupującego” czy złośliwego oprogramowania typu Flubot – powiedział Robert Grabowski, szef CERT Orange Polska.

Phishing królem cyberataków

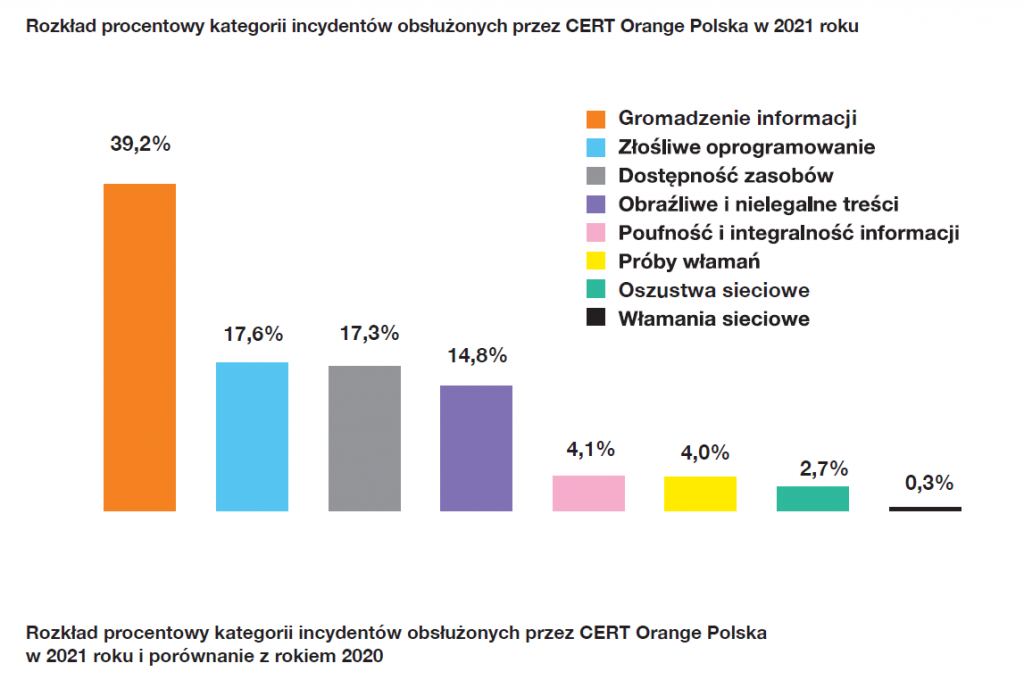

W 2021 r. phishing stanowił 39 proc. wszystkich zagrożeń wykrytych w sieci Orange Polska. Przestępcy wyłudzali dane logowania i pieniądze na wiele sposobów:

- celowali w użytkowników portali z ogłoszeniami i platform sprzedażowych podając się za kupujących i podsuwając im linki fałszywych stron do rzekomego odbioru pieniędzy,

- wysyłali w SMS-ach linki do stron phishingowych pod pretekstem dopłaty do przesyłki czy rachunku za energię.

- tworzyli fałszywe sklepy, loterie, zachęcali do inwestycji na nieistniejących giełdach kryptowalut,

- wykorzystywali pełne emocji fake newsy, nawiązujące do bieżących wydarzeń.

Warto wiedzieć, że zagrożeniami w sieci są m.in.:

Warto wiedzieć, że zagrożeniami w sieci są m.in.:

- Smishing i vishing. Przestępcy do ataku wykorzystują także wiadomości SMS (smishing) oraz podszywają się np. pod pracowników banku w trakcie rozmowy telefonicznej wyłudzając dane (vishing).

- Pharming – zamiast poczty elektronicznej, wykorzystuje się fałszywe strony internetowe, do złudzenia przypominające oryginalne, na które trafiamy mimo podania prawidłowego adresu strony.

- Atak DoS (Denial-of-Service), czyli inaczej odmowa dostępu. Polega na przeciążeniu zasobów, tak że system nie jest w stanie odpowiedzieć na żądanie usługi i odmawia dostępu do zasobów.

- The insider attack, atak w wewnątrz przedsiębiorstwa. Przeprowadzony jest przez pracownika, który posiada legalny dostęp do sieci firmowej i za jej pośrednictwem działa na szkodę organizacji.

- Boty i trojany – ich celem jestem przejęcie kontroli nad zainfekowaną jednostką bądź też wyłudzenie danych. Często są one nieumyślnie ściągane przez pracowników firmy.

- Defacement – podmiana strony internetowej. Celem tego cyberataku jest zmiana zawartości strony internetowej firmy. Następstwem podmiany zawartości strony jest jej czasowe wyłączenie, a to wiąże się z brakiem możliwości prowadzenia działalności operacyjnej i realne straty finansowe.

- Ransomware – coraz częściej wykorzystywany atak, polegający na blokadzie dostępu do danych bądź całego systemu. Celem hakerów jest wymuszenie okupu za odblokowanie lub odszyfrowanie danych.

Raport CERT Orange Polska pokazuje jasno, dlaczego tak wiele firm pada ofiarą przestępstw. Lista naszych zaniedbań jest długa i nie ma kraju, gdzie wykazywalibyśmy się większym rozsądkiem. Nie da się ukryć – zwykle to błąd człowieka lub luka w systemie ułatwia złodziejom pracę. Oto przykłady:

- Zakład uzdatniania wody na Florydzie doświadczył naruszenia bezpieczeństwa. Okazało się, że zaatakowany podmiot używał nieobsługiwanej wersji systemu Windows bez zapory sieciowej, a pracownicy używali tego samego hasła w aplikacji przejmowania pulpitu. Po uzyskaniu zdalnego dostępu do komputera sterującego komponentami przemysłowymi, nieznany intruz zwiększył 100-krotnie ilość wodorotlenku sodu. Manipulacja mogła spowodować poważne choroby lub śmierć, gdyby nie odpowiednie zabezpieczenia po stronie miasta.

- Kobieta chciała sprzedać książki na jednym z portali ogłoszeniowych, po otrzymaniu maila z informacją o sprzedaży jednej z pozycji, kliknęła w link do fałszywej strony. Podała swoje dane oraz dane do konta, z którego skradziono prawie 4 tys. zł.

- Poważny błąd umożliwiał pobranie danych użytkowników oraz poczty Onetu. Z powodu możliwości uzyskania nieautoryzowanego dostępu do katalogu z danymi, możliwe było pobranie kopii zapasowej danych innych użytkowników.

Słabość zabezpieczeń urządzeń przeznaczonych do powszechnych zastosowań w dalszym ciągu sprawia, że podatności znane i wykorzystywane od kilku lat nadal sprawdzają się świetnie. Czas pokaże czy nowe, lepsze i bezpieczniejsze produkty staną na wysokości zadania i zmuszą przestępców do większego wysiłku w celu ich przełamania.